باتنت یا Botnet (مخفف robot network) شبکهای از رایانههای آلوده به بدافزار است که تحت کنترل یک طرف مهاجم است که به «bot-herder» معروف است. هر ماشینی که تحت کنترل...

باتنت یا Botnet (مخفف robot network) شبکهای از رایانههای آلوده به بدافزار است که تحت کنترل یک طرف مهاجم است که به «bot-herder» معروف است. هر ماشینی که تحت کنترل Bot-Herder است به عنوان یک ربات شناخته میشود.

بات نت شبکهای از کامپیوترهای آلوده به بدافزار است که توسط یک بات هِردِر (herder) کنترل میشود. ربات هردر شخصی است که زیرساخت باتنت را اداره میکند و از رایانهها برای راهاندازی حملاتی استفاده میکند که برای از کار انداختن شبکه هدف، تزریق بدافزار، جمعآوری اعتبارنامهها یا اجرای وظایف فشرده CPU طراحی شدهاند. هر دستگاه منفرد در شبکه بات نت، ربات نامیده میشود.

قبل از اینکه وارد مبحث بات نت ها شویم، لازم است که درمورد یک واژه پُرکاربرد در این مطلب آشنایی دقیق پیدا کنیم . Herder در لغت به معنی چوپان و محافظ گله است. اما در مبحث تخصصی بات نت، یک ربات «هِردر» هکری است که از تکنیک های خودکار برای اسکن شبکههای هدف برای سیستمهای آسیبپذیر استفاده میکند. هردر در یک Botnet برنامه کامپیوتر را آلوده میکند و آن را به یک زامبی تبدیل میکند.

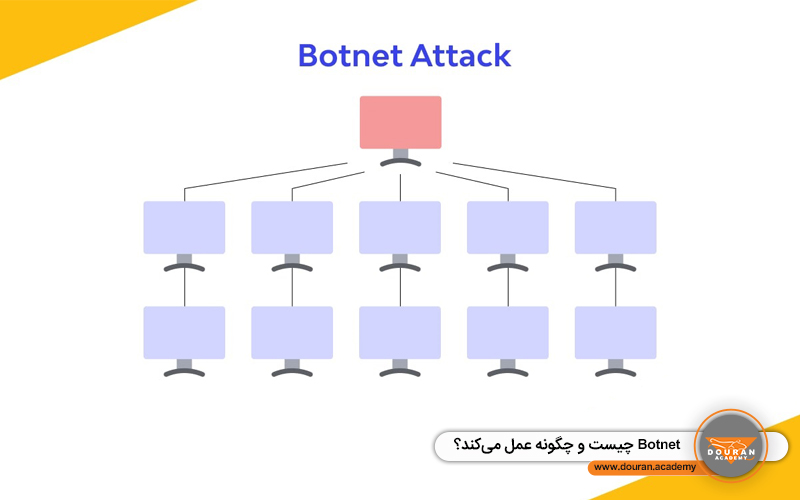

Herderهای ربات، باتنتهای خود را از طریق یکی از دو ساختار کنترل میکنند: «یک مدل متمرکز با ارتباط مستقیم بین باتهدر و هر کامپیوتر» و «یک سیستم غیرمتمرکز با چندین پیوند بین تمام دستگاههای باتنت آلوده».

اولین نسل باتنتها بر اساس معماری سرویس گیرنده-سرور کار میکردند، جایی که یک سرور فرمان و کنترل (C&C) کل باتنت را اداره میکند. ایراد استفاده از مدل متمرکز نسبت به مدل P2 (peer to peer) P یا همتا به همتا این است که به دلیل سادگی در معرض یک نقطه شکست قرار میگیرد.

باتنتهای IRC یکی از قدیمیترین انواع باتنت هستند و از راه دور با یک سرور و کانال IRC از پیش تنظیمشده کنترل میشوند. ربات ها به سرور IRC متصل میشوند و منتظر دستورات ربات هردِر هستند.

بات نت HTTP یک بات نت مبتنی بر وب است که از طریق آن بات نت از پروتکل HTTP برای ارسال دستورات استفاده میکند. ربات ها به صورت دورهای از سرور بازدید میکنند تا به روز رسانی ها و دستورات جدید را دریافت کنند. استفاده از پروتکل HTTP به Herder اجازه میدهد تا فعالیتهای خود را به عنوان ترافیک عادی وب پنهان کند.

بیشتر بخوانید: راهکارهای امن سازی شبکه

نسل جدید باتنتها همتا به همتا (peer-to-peer) هستند که رباتها دستورات و اطلاعات را با یکدیگر به اشتراک میگذارند و مستقیماً با سرور C&C در تماس نیستند. پیادهسازی باتنتهای P2P سختتر از باتنتهای IRC یا HTTP هستند، اما باید گفت انعطافپذیرتر هستند زیرا به یک سرور متمرکز متکی نیستند. در عوض، هر ربات بهطور مستقل هم بهعنوان مشتری و هم بهعنوان سرور کار میکند و اطلاعات را بهصورت هماهنگ بین دستگاههای باتنت بهروزرسانی و به اشتراک میگذارد.

مراحل ایجاد Botnet را میتوان به این شکل ساده کرد:

در مرحله 1، هکر، آسیب پذیری را در یک وب سایت، برنامه یا رفتار کاربر پیدا میکند تا کاربران را در معرض بدافزار قرار دهد. یک هردر، ربات قصد دارد کاربران از قرار گرفتن در معرض خطر و در نهایت آلوده شدن به بدافزار خود بیاطلاع بمانند. آنها ممکن است از مسائل امنیتی در نرمافزار یا وبسایتها سوء استفاده کنند تا بتوانند بدافزار را از طریق ایمیل، بارگیریهای درایو یا بارگیری اسب تروجان تحویل دهند.

در مرحله 2، دستگاههای قربانیان به بدافزار آلوده میشوند که میتوان کنترل دستگاههای آنها را در دست گرفت. آلودگی بدافزار اولیه به هکرها اجازه میدهد تا با استفاده از تکنیکهایی مانند دانلودهای وب، کیت های بهره برداری، تبلیغات کلیکی و پیوست های ایمیل، دستگاههای زامبی ایجاد کنند. اگر یک بات نت متمرکز باشد، هردر دستگاه آلوده را به یک سرور C&C هدایت میکند. اگر یک بات نت P2P باشد، انتشار همتا آغاز میشود و دستگاههای زامبی به دنبال اتصال با سایر دستگاه های آلوده میروند.

در مرحله 3، زمانی که herder ربات به مقدار کافی از رباتها را آلوده کرده است، سپس میتواند حملات خود را بسیج کند. سپس دستگاه های زامبی آخرین به روز رسانی را از کانال C&C دانلود میکنند تا سفارش آن را دریافت کنند. سپس ربات به دستورات خود ادامه میدهد و درگیر فعالیتهای مخرب میشود. هردر ربات میتواند به مدیریت از راه دور و رشد باتنت خود برای انجام فعالیتهای مخرب مختلف ادامه دهد. باتنتها افراد خاصی را مورد هدف قرار نمیدهند، زیرا هدف رباتها آلوده کردن هرچه بیشتر دستگاهها است تا بتوانند حملات مخرب را انجام دهند.

هنگامی که یک مهاجم کنترل یک بات نت را در دست دارد، احتمالات مخرب گسترده میشود. یک بات نت میتواند برای انجام انواع مختلفی از حملات استفاده شود، از جمله:

از باتنتها میتوان برای توزیع بدافزار از طریق ایمیلهای فیشینگ استفاده کرد. از آنجایی که باتنتها خودکار هستند و از رباتهای زیادی تشکیل شدهاند، خاموش کردن یک کمپین فیشینگ مانند انجام یک بازی موش و چکش است.

در طول یک حمله DDoS، باتنت تعداد زیادی درخواست را به یک سرور یا برنامه مورد نظر ارسال میکند و باعث از کار افتادن آن میشود. حملات DDoS لایه شبکه از سیلهای SYN، سیلهای UDP، تقویت DNS و سایر تکنیکهای طراحی شده برای کاهش پهنای باند هدف و جلوگیری از ارائه درخواستهای قانونی استفاده میکنند. حملات DDoS لایه برنامه از سیل HTTP، حملات Slowloris یا RUDY، حملات روز صفر و سایر حملاتی استفاده میکنند که آسیب پذیری های یک سیستم عامل، برنامه یا پروتکل را هدف قرار میدهند تا یک برنامه خاص را از کار بیندازند.

هرزنامهها ایمیلها را از وبسایتها، انجمنها، کتابهای مهمان، اتاقهای گفتگو و هر جای دیگری که کاربران آدرس ایمیل خود را وارد میکنند جمعآوری میکنند. پس از دریافت، ایمیل ها برای ایجاد حساب کاربری و ارسال پیام های هرزنامه استفاده میشوند. تصور می شود بیش از 80 درصد هرزنامه ها از بات نت ها میآیند.

برای جلوگیری از تبدیل شدن دستگاههایتان به یک باتنت، توصیه میکنیم سازمانتان توصیههای زیر را در نظر بگیرد:

باتنتها در طول سالها به تکامل خود ادامه دادهاند. رایجترین ویژگیهای آنها اکنون شامل مدلهای متنوع C&C [متمرکز یا توزیعشده] و انواع حمله [هرزنامه، DDoS، سرقت داده]، افزایش پروتکلهای ارتباطی مورد استفاده [IRC، HTTPS]، استفاده از تکنیکهای فرار مؤثر [SSL، تونلسازی VoIP] و مکانیزمهای جمعآوری همهکاره [آدرس IP کدگذاریشده سخت، سرویس DNS توزیعشده]. در نهایت اینکه تکامل حملات بات نت پیچیده است و همچنان به تخریب سیستم ها و شبکه ها ادامه میدهد. دستگاه های جدید اینترنت اشیا با امنیت مشکوک فقط به سطح کلی حمله اضافه میکنند. پیشگیری و تشخیص زودهنگام برای جلوگیری از آسیب جدی به سیستم ها و دستگاه ها امری کلیدی است.

پیشنهاد ما راهکارهای امن سازی شبکه

در دنیای امروز که تکنولوژی با سرعتی سرسامآور در حال پیشرفت است،...

امروزه با رشد فزایندهی فناوری و بهویژه فناوری اطلاعات، تهدیدات سایبری به...

اگر تازه وارد دنیای برنامهنویسی شده باشید یا قصد تغییر مسیر شغلی...