در این مقاله می خواهیم در خصوص امنیت شبکه مفصل صحبت کنیم هدف از امنیت شبکه شامل موارد زیر می باشد: Confidentiality در اصل امنیت شبکه به معنی محرمانگی...

در این مقاله می خواهیم در خصوص امنیت شبکه مفصل صحبت کنیم

در اصل امنیت شبکه به معنی محرمانگی دیتا می باشد طوری این دیتا توسط افراد غیرمجاز قابل دسترس نباشد که برای این منظور از الگوریتم های Encryption استفاده می شود.

در اصل امنیت شبکه به معنی صحت دیتا می باشد طوری که این دیتا در مسیر شبکه توسط افراد غیر مجاز تغییر نکند که برای این منظور بایستی از الگوریتم های Integrity استفاده شود.

در در اصل امنیت شبکه به معنی دردسترس بودن اطلاعات و سرویس های تحت شبکه می باشد یکی از حملاتی که معمولا Availability دیتا و سرویس های شبکه شما را تحت تاثیر قرار می دهد حمله Denial Of Service یا DOS می باشد.

در امنیت شبکه این 3 هدف به مثلث CIA معروف هستند.

از منظر امنیت شبکه تمامی دارایی هایی است که ما قرار است آنها را Protect کنیم مانند یک فایل یا دستگاه(دارایی های با ارزش سازمان)

از منظر امنیت شبکه نقاط ضعفی است که در Asset ها وجود دارد ، و ناشی از اشتباه در برنامه نویسی ، پیاده سازی ، پیکربندی یا مدیریت است که از طریق آن نقاط ضعف می شود به آن Asset در یک سازمان Attack کرد.

هر چیزی که بتواند از نقاط ضعف یک Asset استفاده کند تا باعث یک دسترسی غیر مجاز به یک Asset را باعث شود که برای این منظور از ابزارهای Exploit استفاده می کنند و امنیت شبکه را به خطر می اندازد.

احتمال اینکه یک تهدید یا Threads منجر به دسترسی غیر مجاز شود را Risk می گویند ودر نتیجه آن امنیت شبکه نقض خواهد شد.

روش های مقابله با تهدید و Exploit جهت حفظ امنیت شبکه می باشد که به آن Mitigation نیز گفته می شود.

در اوصول امنیت شبکه ما براساس دسته بندی Asset ها می توانیم Policy های متفاوتی را نیز پیاده کنیم برای مثال فرض کنید شما یک VPN را پیاده سازی کرده اید که ترافیک شبکه ای میان دو نقطه را امن کند آن دیتایی که در VPN قرار دارد بسته به اینکه که در چه Asset قرار دارد ممکن است با توجه به اهمیتش از پروتکل رمزنگاری که در VPN استفاده می شود متفاوت باشد.

معیارهایی که برای دسته بندی Asset ها در امنیت شبکه وجود دارد شامل موارد زیر می باشد:

ارزش Asset می باشد.

عمر Asset می باشد.

در صورتی که Asset از بین برود میزان ریسک امنیت شبکه آن چقدر است.

بیشتر بخوانید: امنیت شبکه

مالک آن Asset می باشد

مسئول آن Asset می باشد.

کاربر آن Asset می باشد.

که با توجه به Role که برای یک Asset در نظر گرفته می شود Policy مربوط به آن نیز متفاوت خواهد بود.

این دسته از Asset ها به هیچ عنوان نبایستی در شبکه Share شوند به عبارت دیگر Share شدن این اطلاعات تهدیدات مربوط به آن Asset را بالا می برد و امنیت شبکه را نقض می کند.

این دسته از Asset ها می تواند میان اعضای همان سازمان Share شوند.

این دسته از Asset ها می توانند با Partner ها هم Share شوند.

این دسته از Asset ها عمومی هستند و می توانند در هر جایی Share شوند.

Classification Vulnerability

اکثر شرکت های سازنده تجهیزات شبکه و امنیت شبکه مانند سیسکو تمامی Vulnerability های خود رادر Public Database ها با عنوان Common Vulnerability and Exposure(CVE) برروزرسانی یا Update می کنند .

یک دیتابیسی با عنوان National Vulnerability Database وجود دارد که Standard Vulnerability ها را نگهداری و برروز می کند.

برای مقابله با Vulnerability ها در شبکه می توان از دسته بندی زیر استفاده کرد:

در این دسته بندی امنیت شبکه با استفاده از Policy ها و Procedure ها و Guideline ها و Standard ها می توان با یک تهدید مقابله کرد.

در این دسته بندی امنیت شبکه با استفاده از کنترل امنیت فیزیکی می توان با یک تهدید شبکه مقابله کرد.

این دسته بندی منطقی شبکه می باشد که با استفاده از راه حل های Logical مانند استفاده از فایروال و VPN و IPS می توان با یک تهدید امنیت شبکه مقابله کرد.

مدیریت ریست از منظر امنیت شبکه به معنی حذف Risk و یا کاهش Risk می باشد که معمولا احتمال اینکه شما بتوانید Risk را حذف کنید کم می باشد ولی می توانید آن را کاهش دهید.

کاهش Risk در امنیت شبکه را می توان از طریق انتقال Risk به شخص متخصص دیگری انجام داد و یا با استفاده از روش های مقابله با آن مانند فایروال ها آن را کاهش داد و یا گاهی ممکن است وجود یک Risk را بپذیریم.

انواع هکرها و علت تهاجم آنها به شبکه را می توان به صورت زیر دسته بندی کرد:

یا شناسایی که مقدمه برای هر حملات شبکه است می باشد و برای شناسایی آدرس ها و سرویس های شبکه و ساختار شبکه مقصد می باشد.

روش های مهندسی اجتماعی می باشد که هم می تواند از طریق متد های صحبت کردن اتفاق بیفتد و هم می تواند با استفاده از ابزار آن را پیاده کرد مانند Phishing و یا Email Spoofing و امنیت شبکه را دور زد.

در این روش یک هکر می تواند سطح دسترسی خود را برروی سیستم قربانی در شبکه بالا ببرد و امنیت شبکه را دور بزند.

اجرای یک Code برروی سیستم قربانی در شبکه می باشد که به هکر این امکان را می دهد تا در هر زمانی بتواند به سیستم قربانی دسترسی داشته باشد و و امنیت شبکه را دور بزند.

یک حمله یا Attack همیشه از بیرون به داخل شبکه سازمان انجام نمی شود و ممکن است حمله از درون سازمان انجام شود و از داخل سازمان و امنیت شبکه نقض شود .

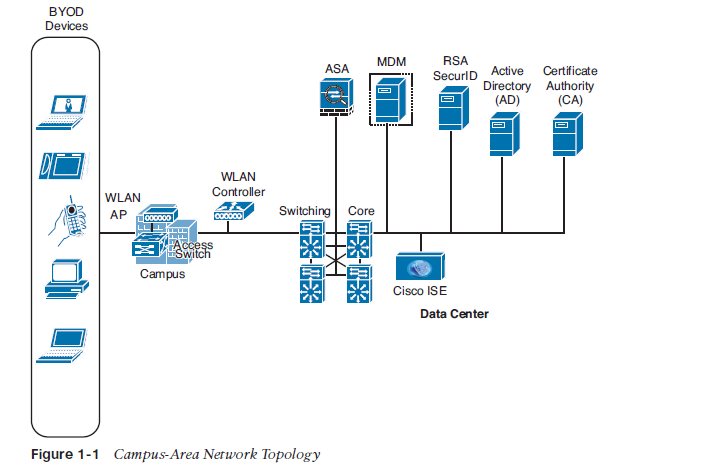

امروزه بحثی در حوزه امنیت شبکه که در اکثر سازمان ها و شرکت ها وجود دارد این است که کارمندان بتوانند از تجهیزات شخصی خود که در منزل استفاده می کنند بتوانند در محیط کار هم استفاده کنند به عبارت دیگر یک کارمند بتواند از موبایل و یک Notebook خود در محیط کار خود نیز استفاده کند که به آن Bring Your own Device(BYOD) گفته می شود که دیگر در این روش یک سازمان برای تجهیزات مورد استفاده برای یک کارمند هزینه نمی کند و برای یک سازمان نیز مقرون به صرفه خواهد بود در این حالت نیز کارمندان نیز با این روش راحتر می باشند که به اطلاعات خود از طریق یک Device دسترسی داشته باشند اما این روش چالش های بسیار جدی را برای امنیت شبکه در یک سازمان ایجاد می کند که برای این منظور شرکت سیسکو راه حلی را با عنوان Network Admission Control(NAC) و یا Identity Service Engine(ISE) را معرفی کرده است که برای کنترل دسترسی افراد به منابع شبکه و بالابردن سطح امنیت شبکه می باشد.

حمله ایی برای نقض امنیت شبکه می باشد که شما می توانید میان ارتباط دو نفر قرار بگیرید و ترافیک شبکه ای را شنود کنید که در لایه 2 با استفاده از حمله Arp Poisoning به راحتی انجام می شود که با استفاده از Dynamic Arp Inspection می توان جلوی این حمله را گرفت یا شما می توانید کامپیوتر خود را به صورت Root Bridge در شبکه Switching قرار دهید تا ترافیک شبکه یک سازمان از کامپیوتر شما عبور کند تا شما بتوانید این اطلاعات را شنود کنید و امنیت شبکه را دور بزنید. حال با استفاده از Root Guard در STP می توان جلوی این حمله را گرفت و یا در لایه 3 شما می توانید از یک Ruge Router استفاده کنید و مسیر ها را تغییر دهید که با استفاده از Routing Authentication می توان جلوی این اتفاق که نقض امنیت شبکه را گرفت با استفاده از Encryption که برروی پوتکل های SSH و یا HTTPS انجام می شود می توان جلوی حمله ای که باعث نقض امنیت شبکه می شود را با نام Man-in-the-Middle Attack گرفت .

به حملاتی جهت اختلا در امنیت شبکه را گویند که از طریق Tunneling انجام می شود و با استفاده از آنها می توان فایروال ها و سنسور های امنیت شبکه را By Pass کرد.

در امنیت شبکه به حملاتی گفته می شود که یک هکر با نفوذ به نقاط Trust شبکه مانند وب سرور ها و یا DMZ به نقاط دیگر شبکه نیز دسترسی پیدا می کند و امنیت شبکه را دور می زند.

در این حمله یک هکر با استفاده از تست پسورد های مختلف سعی می کند به یک سیستم دسترسی پیدا کند و امنیت شبکه را نقض می کند.

در امنیت شبکه به حملاتی گفته می شود که در آن هکر می تواند از طریق کامپیوترهایی که قبلا آلوده شده اند و تحت کنترل یک هکر هستند یک حمله مانند DDOS انجام شود.

به هر حمله ایی که باعث شود تا یک سرویس از کار بیفتد DOS(Denial of Service) گفته می شود و زمانی که این حمله از چندین نقطه انجام شود به آن Distributed DOS گفته می شود. این از کار افتادن سبب نقض امنیت شبکه خواهد شد.

برای حفظ امنیت شبکه شما بایستی حداقل دسترسی ها را به افراد اختصاص دهید.

برای حفظ امنیت شبکه شما بایستی در چندین لایه امنیت را پیاده سازی کنید برای مثال از فایروال هم در Edge و هم در داخل شبکه استفاده کنید.

برای حفظ امنیت شبکه شما بایستی وظایف هر شخص را مشخص کنید و سعی کنید به صورت گردشی و در زمانها ی مختلف این وظایف را بین افراد عوض کنید.

برای حفظ امنیت شبکه شما بایستی تمامی دسترسی ها به شبکه را Log و Record کنید تا دسترسی های غیر مجاز شناسایی شود که این کار بایستی توسط یکی پروتکل امنیت شبکه یعنی AAA انجام شود.

پیشنهاد می کنیم این دوره آموزشی را از دست ندهید: دوره آموزشی امنیت شبکه – Network Security

به مجموعه تجهیزاتی گفته می شود که در یک نقطه جغرافیایی قرار گرفته اند و می تواند شامل LAN و DC و یا Internet Edge باشد. برای حفظ امنیت شبکه های CAN راهکارهای متعدد وجود دارد.

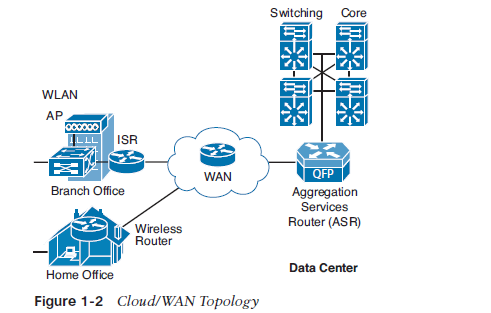

به ارتباط میان چندین LAN در نقاط مختلف گفته می شود که معمولا با استفاده از VPN می توان امنیت شبکه ها این نوع از شبکه ها را حفظ کرد.

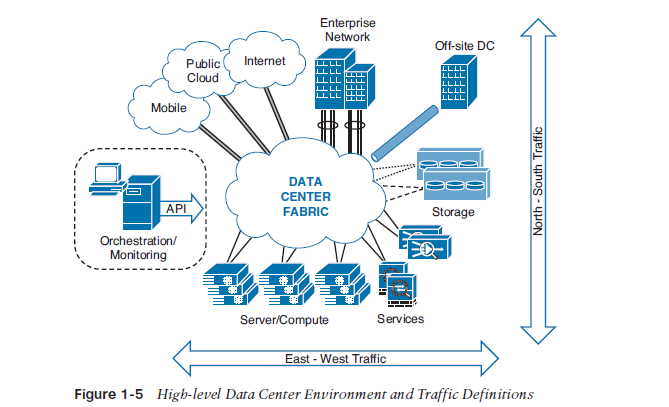

به مکانی گفته می شود که معمولا سرور های ما قرارمی گیرند و باید امنیت شبکه آن را بصورت بی نقص پیاده سازی کرد.

Network Security for a Virtualization Environment

از آنجایی که امروزه برروی سرورهای فیزیکی از مقوله مجازی استفاده می شود امنیت شبکه مربوط به این محیط ها به عنوان یکی از چالش های امنیتی به حساب می آید که برای این منظور شرکت سیسکو یکسری راه حل مانند VASA و یا Nexus 1000v را در محیط های مجازی برای حفظ امنیت شبکه معرفی می کند.

اهدافی که معمولا یک هکر با اقدام علیه امنیت شبکه به دنبال آن می باشد شامل موارد زیر می است:

هکر امنیت شبکه را نقض می کند تا نفوذ به سیستم مالی یک شرکت و یا فروش اطلاعات مربوط به آن سازمان را فراهم کند.

هدف هکر از کار انداختن سرویس های یک شرکت می باشد.

هدف هکر مقابله با سیاست های یک کشور می باشد.

Distributed Denial Of Service Attack

به حملاتی گفته می شوند که با از کار انداختن سرویس های یک سازمان امنیت شبکه آن سازمان را مختل می نمایند.

در این حملات معمولا هکر از یکسری Zombie استفاده می کند Zombie ها در واقع کامپیوتر های هستن که امنیت شبکه آنها نقض و تحت کنترل هکر می باشند که یک هکر توسط آنها می تواند به یک مقصد خاص حمله کند و سرویسی را از کار بندازد.

حملات DDOS می باشد که مستقیما توسط هکر و یا Zombie ها به سمت مقصد یا قربانی انجام می شود.

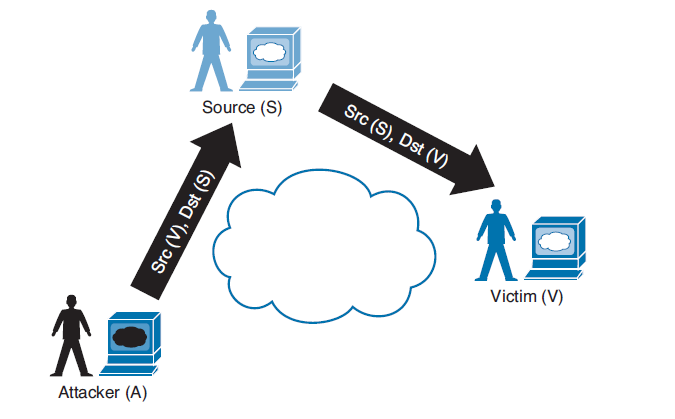

در این حمله Attacker از Source Address مربوط به Victim استفاده می کند و ترافیک سنگینی را با Source Address قربانی به سمت Zombie ها ارسال می کند و Zombie ها پاسخ به این ترافیک را به Victim ارسال یا Reflect می کنند به عبارت دیگر در این حمله Zombie ها نقش Reflector را دارند.

حمله ای با هدف نقض امنیت شبکه Ping به سمت Broadcast می باشد که در صورتی که Source Address مربوط به Ping را آدرس مربوط به قربانی قرار دهید تمامی Replay ها از شبکه به سمت قربانی خواهد بود.

به حملاتی گفته می شود که Request آنها کوچک ولی Replay آنها بزرگ می باشد برای مثال DNS Query یک Request کوچک می باشد در حالی که Replay آن شامل اطلاعات بیشتری می باشد.

در شکل زیر می توانید نحوه اجرای این نوع حملات را مشاهده کنید.

به حملاتی به امنیت شبکه گفته می شود که از طریق روش های مهندسی اجتماعی انجام می شود این حملات از طریق متدهای صحبت کردن و هم از طریق ابزار قابل پیاده سازی می باشد.

روش های معمول Social Engineering که منجر به به خطر افتادن امنیت شبکه خواهد شد را می توان به صورت زیر دسته بندی کرد:

این حمله با هدف نقض امنیت شبکه معمولا از طریق یک Email از طریق یک منبع قانونی و معتبر مانند یک بانک و یا شرکت برای تغییر حساب کاربری و یا اطلاعات استفاده می شود که در درون این ایمیل معمولا یک هکر از آدرس یک وب سایت و یا فایل استفاده می کند در این حمله در صورتی که شما وب سایت مورد نظر را باز کنید و اطلاعات خود را وارد کنید هکر به تمامی اطلاعات شما دسترسی خواهد داشت.

Malicious Advertising برروی Trusted Website ها می باشد به عبارت دیگر شما می توانید تبلیغات خود را در سایت های معروف تبلیغاتی قرار دهید و در صورتی که قربانی برروی تبلیغات شما کلیک کند قربانی را به وب سایت دیگری منتقل می کند که برای دزیدن اطلاعات قربانی می باشد این یعنی نقض امنیت شبکه و امنیت قربانی.

در این حمله هکر با تماس با یکی از کارمندان یک شرکت او را متقاعد می کند که یکسری از اطلاعات را به او بدهد و امنیت شبکه را نقض می کند.

آموزش پرسنل و افراد با موضوع امنیت شبکه بهترین راه جلوگیری از این نوع حملات می باشد.

استفاده از پسورد های پیچیده و Complex برای حفظ امنیت شبکه

حفظ امنیت شبکه با استفاده از دو روش برای Authentication

حفظ امنیت شبکه با استفاده از نرم افزار های Antivirus و Antiphishing

دسته بندی اطلاعات براساس اهمیت آنها

اصل امنیت شبکه برای از بین بردن اطلاعات بایستی مطمئن شوید که اطلاعات قابل بازیابی نباشند را تاکید می کند.

طبق اصول امنیت شبکه بررسی Background Check افراد قبل از استخدام، الزامیست

Malware Identification Tools

به هر نرم افزار مخربی برای امنیت شبکه Malware می گویند شناسایی این نرم افزار ها مشکل می باشد بدلیل اینکه معمولا این نرم افزار ها درون نرم افزار های معمولی و کاربردی قرار می گیرند و چون معمولا این نرم افزار ها Encrypte می شوند به راحتی قابل شناسایی نمی باشند.

با استفاده از SPAN و RSPAN و Wireshark شما می توانید ترافیک شبکه را Capture و مانیتور کنید.

یکی از قدیمی ترین سیستم Open Source در زمینه IDS و IPS می باشد که در حال حاضر تحت عنوان Source Fire تحت مالکیت شرکت سیسکو می باشد و فایروال های شرکت سیسکو تحت عنوان FirePower با امکان Source Fire قابل ارائه می باشند که برای شناسایی Malware ها و بالا بردن ضریب امنیت شبکه استفاده می شوند.

استفاده از پروتکل های مانیتورینگ Netfow که امکان شناسایی و آنالیز ترافیک شبکه را به شما می دهند.

با استفاده از Alarm ها و Event هایی که توسط سیستم های IPS تولید می شوند.

یکی از ابزارهای تخصصی امنیت شبکه برای شناسایی این Malwareها استفاده از Cisco Advance Malware Protection(AMP) می باشد که جزیی از Cisco FirePOWER می باشد.

ابزای مفید برای امنیت شبکه :با استفاده از Cisco FirePOWER Next Generation IPS شما می توانید Malware ها را شناسایی کنید NGIPS ها به صورت Centrally توسط Cisco FireSIGHT مدیریت می شوند و می تواند شامل قابلیت هایی مانند AMP و Application Visibility and Control و URL Filtering باشد.

همچنین پیشنهاد می کنیم این دوره آموزشی را ببینید: دوره آموزش پیاده سازی امنیت در لایه های شبکه

برگرفته از کتاب CCNA Security مهندس فریبرز فلاح زاده

در دنیای نرمافزارهای یکپارچه (Monolith)، مدیریت میانافزارها ساده بود. اما با ظهور...

در دنیای شبکههای سازمانی، سرویس Active Directory Domain Services (AD DS) قلب...

اگر قصد داری وارد دنیای پرتقاضای DevOps شوی، اولین قدم مهم، آمادگی...