آموزش گامبهگام تنظیم DNS در میکروتیک برای بهبود سرعت و امنیت

🌍 آموزش گامبهگام تنظیم DNS در میکروتیک برای بهبود سرعت و امنیت اگر سرعت اینترنت…

بیشتر بخوانید

تونل SSH روشی برای انتقال داده های شبکه از طریق یک اتصال SSH رمزگذاری شده است. می توان از آن برای افزودن رمزگذاری به برنامه های قدیمی استفاده کرد. همچنین...

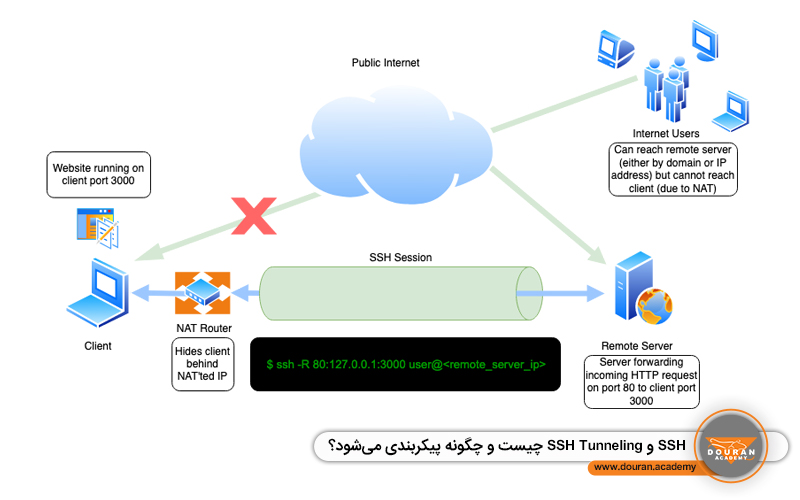

تونل SSH روشی برای انتقال داده های شبکه از طریق یک اتصال SSH رمزگذاری شده است. می توان از آن برای افزودن رمزگذاری به برنامه های قدیمی استفاده کرد. همچنین می توان از آن برای پیاده سازی VPN (شبکه های خصوصی مجازی) و دسترسی به خدمات اینترانت در فایروال ها استفاده کرد. SSH و تونل آن یک پروتکل امن و رمز نگاری شده انتقال داده ها در شبکه محسوب می شوند که برای ایجاد شبکه های خصوصی و ارتباط امن و دسترسی به خدمات اینترنت و بیشتر برای تنظیم سرورها و فایروال ها استفاده می شود.

یکی از قدرتمندترین ویژگیهای SSH که میتواند مشکلات امنیتی و ارتباطی زیادی را حل کند، SSH Tunneling یا “تونلزنی SSH” است. این قابلیت به شما اجازه میدهد تا ترافیک شبکه را به صورت امن و رمزنگاری شده از طریق یک اتصال SSH عبور دهید. اگر صفحه مقاله شما در گوگل بازدید خوبی داشته اما کلیک کمی گرفته، احتمالاً کاربران به دنبال درک عمیقتر از SSH Tunneling و نحوه پیکربندی آن هستند. در این مقاله جامع و سئویی، به طور کامل توضیح میدهیم که SSH و SSH Tunneling چیست، چگونه کار میکنند و قدم به قدم نحوه پیکربندی آنها را آموزش میدهیم تا نه تنها اطلاعات کاملی به کاربران خود بدهید، بلکه نرخ کلیک (CTR) مقاله خود را نیز به شدت افزایش دهید.

با شرکت در دوره های آموش شبکه متخصص شبکه شو!!!

مشاهده دوره شبکه

متداولترین کاربرد SSH برای مدیریت و اجرای دستورات روی سرورهای لینوکسی از راه دور است.

پروتکلهای SCP (Secure Copy Protocol) و SFTP (SSH File Transfer Protocol) به شما اجازه میدهند تا فایلها را به صورت امن بین کامپیوتر محلی و سرور منتقل کنید.

میتوانید اسکریپتها و دستورات را به صورت خودکار روی سرورهای راه دور اجرا کنید.

SSH Tunneling (همچنین به آن SSH Port Forwarding هم گفته میشود) قابلیتی قدرتمند در SSH است که به شما امکان میدهد ترافیک شبکه را به صورت رمزنگاری شده از طریق یک اتصال SSH عبور دهید. فرض کنید میخواهید به یک سرویس (مثل یک دیتابیس یا یک وبسایت داخلی) دسترسی پیدا کنید که فقط از داخل شبکه محلی سرور شما قابل دسترسی است، یا میخواهید ترافیک یک برنامه ناامن را از طریق یک کانال امن عبور دهید. اینجا SSH Tunneling به کمک شما میآید.

SSH Tunneling در واقع یک “تونل” یا “کانال” امن بین کامپیوتر شما و سرور SSH ایجاد میکند. ترافیک شما از طریق این تونل رمزنگاری شده عبور کرده و سپس به مقصد نهایی میرسد. این ویژگی به سه نوع اصلی تقسیم میشود:

پیکربندی SSH و SSH Tunneling نسبتاً ساده است. در ادامه، مراحل لازم را توضیح میدهیم:

بخش اول: پیکربندی اولیه SSH (برای دسترسی امن)

گام 1: نصب کلاینت SSH (روی کامپیوتر شما)

گام 2: نصب سرور SSH (روی سرور راه دور شما)

گام 3: اتصال به سرور از طریق SSH (پایه)

ssh username@your_server_ip_or_domain

ssh-keygen -t rsa -b 4096

این دستور یک کلید خصوصی (private key) و یک کلید عمومی (public key) تولید میکند (معمولاً در مسیر ~/.ssh/id_rsa و ~/.ssh/id_rsa.pub). کلید خصوصی را به شدت محافظت کنید و آن را با کسی به اشتراک نگذارید.

ssh-copy-id username@your_server_ip_or_domain

این دستور کلید عمومی شما را به فایل ~/.ssh/authorized_keys در سرور اضافه میکند.

cat ~/.ssh/id_rsa.pub | ssh username@your_server_ip_or_domain “mkdir -p ~/.ssh && chmod 700 ~/.ssh && cat >> ~/.ssh/authorized_keys && chmod 600 ~/.ssh/authorized_keys”

ssh username@your_server_ip_or_domain

حالا باید بدون نیاز به رمز عبور (یا با passphrase کلید خصوصی اگر تنظیم کردهاید) متصل شوید.

گام 4: افزایش امنیت SSH (پیکربندی در فایل sshd_config روی سرور)

PasswordAuthentication no

PermitRootLogin no (به جای آن با کاربر عادی وارد شده و از sudo استفاده کنید.)

Port 2222 (مثلاً پورت 2222 را انتخاب کنید. حتماً این پورت را در فایروال سرور خود باز کنید.)

sudo systemctl restart ssh

بخش دوم: پیکربندی SSH Tunneling

حالا که اتصال SSH پایه برقرار شده است، میتوانیم به سراغ پیکربندی تونلها برویم.

ssh -L 8000:127.0.0.1:3306 username@your_server_ip_or_domain

ssh -R 80:127.0.0.1:8080 username@your_server_ip_or_domain

ssh -D 8080 username@your_server_ip_or_domain

جهت دریافت اطلاعات بیشتر درمورد دورهها و اساتید با مشاورین دوران آکادمی در ارتباط باشید.

همواره از احراز هویت مبتنی بر کلید برای SSH استفاده کنید و کلید خصوصی خود را با یک رمز عبور (passphrase) قوی محافظت کنید.

مطمئن شوید که فایروال سرور شما (مانند UFW یا Iptables) فقط پورت SSH (پورت 22 یا پورت سفارشی شما) را برای IPهای مجاز باز نگه دارد. پورتهایی که از طریق تونلزنی استفاده میکنید، نیازی نیست مستقیماً روی سرور باز باشند.

اگر میخواهید تونل SSH در پسزمینه اجرا شود و حتی پس از بستن ترمینال نیز فعال بماند، از گزینه -fN استفاده کنید: ssh -fN -L 8000:127.0.0.1:3306 user@server

اگر تونل کار نمیکند، ابتدا اتصال SSH پایه را بررسی کنید. سپس مطمئن شوید که پورتهای مورد استفاده در دستور تونلینگ اشغال نشده باشند و سرویسهای مقصد روی سرور در حال اجرا باشند.

برای مدیریت آسانتر اتصالات SSH و تونلها، میتوانید تنظیمات آنها را در فایل ~/.ssh/config خود ذخیره کنید. این کار به شما اجازه میدهد تا اتصالات پیچیده را با یک نام مستعار ساده اجرا کنید.

SSH و به ویژه قابلیت پیشرفته SSH Tunneling، ابزارهایی بینظیر برای برقراری ارتباطات امن و انعطافپذیر در دنیای شبکهها هستند. با درک صحیح نحوه عملکرد آنها و یادگیری پیکربندی انواع تونلها، میتوانید نه تنها امنیت ارتباطات خود را به شدت افزایش دهید، بلکه به سرویسها و منابعی دسترسی پیدا کنید که به صورت عادی قابل دسترسی نیستند. اگر مقاله شما بازدید خوبی دارد اما کلیک کمی میگیرد، تمرکز بر روی توضیح دقیق و کاربردی SSH Tunneling و ارائه مثالهای گام به گام میتواند به مخاطبان شما کمک کند تا ارزش واقعی محتوای شما را درک کرده و نرخ کلیک را به طور چشمگیری افزایش دهد.

بیشتر بخوانید :

🌍 آموزش گامبهگام تنظیم DNS در میکروتیک برای بهبود سرعت و امنیت اگر سرعت اینترنت…

بیشتر بخوانید

🥊 سیسکو بهتر است یا میکروتیک؟ بررسی کاربردها برای متخصصان شبکه 🔍 مقدمه: انتخاب بین…

بیشتر بخوانید

🎯 ۱۰ سوال پرتکرار مصاحبه استخدامی در حوزه شبکه (با پاسخهای کاربردی) 🚀 مقدمه: آمادهسازی…

بیشتر بخوانید

🎓 بررسی تفاوت گواهینامههای مایکروسافت و سیسکو؛ کدام برای شما مناسبتر است؟ 🔍 مقدمه: در…

بیشتر بخوانید

۱۰ دلیل قانعکننده برای یادگیری شبکه در سال جدید 🌐💡 🎯 چرا الان زمان مناسبی…

بیشتر بخوانید

هوش مصنوعی در میکروتیک و شبکههای کامپیوتری؛ واقعیت یا رویا؟ 🤖🌐 وقتی صحبت از شبکههای…

بیشتر بخوانید

در دنیای نرمافزارهای یکپارچه (Monolith)، مدیریت میانافزارها ساده بود. اما با ظهور...

در دنیای شبکههای سازمانی، سرویس Active Directory Domain Services (AD DS) قلب...

اگر قصد داری وارد دنیای پرتقاضای DevOps شوی، اولین قدم مهم، آمادگی...